- Preparación Mental:

No debemos tener pánico, una mente calmada puede identificar el problema con un método sistemático. Es buena idea detenerse por un momento, descansar la mente y luego comenzar a pensar como identificar y resolver el problema.

- Enfoque sistemático:

Deberiamos enfocarnos bien en el problema, podemos asumir de forma inmediata que el problema es la red, pero puede ser que el problema esté en el usuario final y no en la red. Por lo que es necesario ser sistemático e identificar el problema desde lo más básico

- Verificación de la capa física de la red:

El chequeo del cableado es importante, es posible que el usuario no esté conectado a la red debido a que no esta conectado su cable de red desde su PC al punto de red. Desde el punto de vista de los switch también es posible que los jumper de Fibra Óptica sufran daños y dejen de transmitir.

- Verificación de la capa de red:

Si la capa física esta ok, ahora es necesario ver si el equipo como una PC esté correctamente configurado con su dirección IP, por ejemplo usando el comando "ipconfig /all", es posible ver toda la información de direccionamiento, mascara de red y gateway de las distintas tarjetas de redes de la PC. Desde el lado de los switch es posible ver las direcciones ip con el comando "show ip inteface brief"

- Intervención del usuario:

Es posible que la configuración del equipo en cuanto a su dirección IP esté correcta, sin embargo si el usuario se mueve de piso, de edificio o de locación, ya el direccionamiento ip se debe cambiar, ya que se encuentra en otro lugar de la red, que lógicamente es distinta a la que estaba anteriormente. Esto sucede por ejemplo, si la red está divida por lanes virtuales o VLAN por piso dentro de un edificio, y si el usuario se mueve de un piso a otro ya no pertenece a la misma VLAN de piso anterior.

- Revisión de los Log:

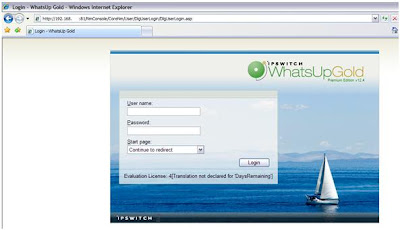

Log log son importantes a la hora de revisar que está ocurriendo en una red. Tener un servidor de syslog nos ayuda a mantener un repositorio de los eventos que ocurren por ejemplo en servidores, siwtch, router, firewall, etc.. Con está información podemos saber por ejemplo, que interface de un switch se levantó o se cayó, que eventos ocurren en switch, etc..

- Conociendo las políticas de tu compañia:

Se debe tener conocimientos de cuales son las políticas de la compañia, de tal forma de saber que hay zonas restringidas para algunos usuarios dentro de la red, por ejemplo solo los administradores de bases de datos tiene permiso para ingresar a los servidores SQL u Oracle.

- Aislamiento del problema usando herramientas:

Herramientas como el famos ping, podemos usar para saber si tenemos problemas en nuestra red local o en nuestra red remota, el comando tracert nos ayuda saber si tenemos problemas en el ruteo de los paquetes o en la salida a internet por ejemplo.

- Tener un diagrama de red actualizado:

Esto de vital importancia a la hora de ver donde puede estar el problema. Monitoreo SNMP de los servidores, switch, router, firewall, balanceadores de carga, camaras ip, etc., son de gran ayuda ya que nos proporciona información importante como estado de la CPU, memoria, disponibilidad del dispositivo, pérdida de paquetes, latencia de la red, etc..

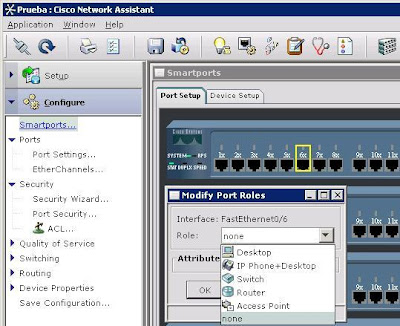

- Chequeando el Switch:

Si suponemos que tenemos un switch cisco, podemos usar comandos de diagnostico de interface, como "show interfaces", para saber si la puerta del switch está up o down, también podemos revisar las vlan, con el comando "show vlan".

- Chequeando el router:

En nuestro router podemos revisar el estado de las rutas con el comando "show ip route". el estado de la configuración con "show run", etc..

- Documentación:

Es necesario tener una base de conocimientos o base de datos de todos los problemas encontrados. Esto nos ayuda indudablemente a futuro si se presenta los mismos sintomas

, o repetidor, es un equipo que comparte el ancho de banda de todas sus puertas disponibles. Une equipos en un único dominio de broadcast y en un único dominio de colisiones. Si, es así, se producen colisiones debido a que hay varios equipos disputando la misma red

, o repetidor, es un equipo que comparte el ancho de banda de todas sus puertas disponibles. Une equipos en un único dominio de broadcast y en un único dominio de colisiones. Si, es así, se producen colisiones debido a que hay varios equipos disputando la misma red

Switch de capa 3

Switch de capa 3